安全护航:揭秘CSRF保护机制,从原理到实践

- 作者

随着Web应用程序的普及和发展,网络攻击成为了一个严重的问题。其中,CSRF(Cross-Site Request Forgery)攻击是一种非常常见的攻击方式。攻击者可以利用这种漏洞欺骗用户执行恶意操作,如恶意转账、修改用户信息等。为了提高应用程序的安全性,我们必须采取措施保护Web应用程序,其中之一就是CSRF保护机制。本文将介绍Spring Security中的CSRF保护机制,并提供一些示例和实践建议,以帮助开发人员实现更安全的Web应用程序。

CSRF攻击

CSRF攻击的本质是攻击者以用户身份执行恶意操作。攻击者创建一个附带恶意代码的页面,网站用户在该页面上执行一个请求,此请求可能会修改用户账户状态,注销用户等等。当用户通过已登陆的状态访问正常网站时,此攻击的请求已被自动执行。尽管该攻击不会直接获得用户的个人信息,但数据丢失的后果也是可怕的。

假设你有一个应用程序,其中包含一个修改个人资料的页面:

<form action="http://bank.com/withdraw.asp" method="post">

<input type="hidden" name="account" value="myaccount" />

<input type="hidden" name="amount" value="1000000" />

<input type="submit" value="转账" />

</form>

攻击者可以创建一个带有恶意代码的邮件,当用户打开邮件时,该攻击就会自动启动。攻击代码可能如下所示:

<img src="http://yourbank.com/withdraw.asp?account=myaccount&amount=1000000">

这种攻击方式将使用户执行网站上的不良操作,而不是他们想要的操作。

CSRF保护机制

为了保护Web应用程序免受CSRF攻击,我们可以使用 Spring Security 提供的CSRF保护机制。其工作原理是在请求表单中添加一个CSRF token,该 token 在客户端生成,然后在服务端进行验证。Spring Security提供了以下三种方式进行CSRF保护:

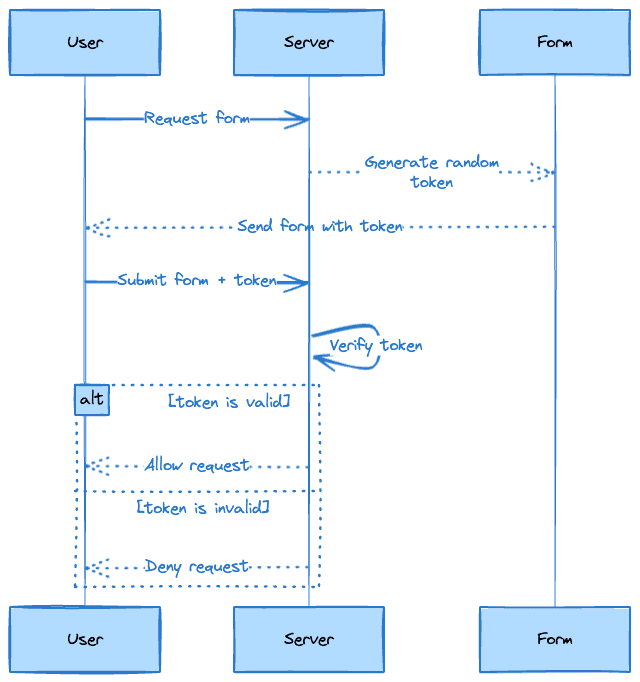

Synchronizer Token Pattern

Synchronizer Token Pattern是最常见的CSRF保护方式,工作流程如下:

以下是一个表单的示例,其中包含一个随机生成的token:

<form method="post">

<input type="hidden" name="csrf_token" value="mGa7b5YnWNJBK8R8WdXsjSBBH7mC4sDv">

<input type="text" name="text_field">

<input type="submit" name="submit">

</form>

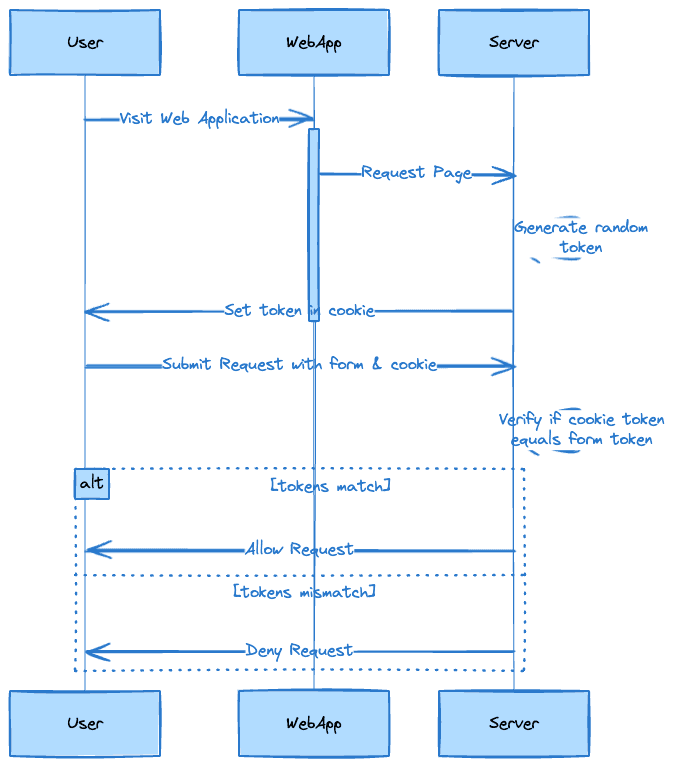

Double Submit Cookie Pattern

Double Submit Cookie Pattern是另一种常见的CSRF保护机制,工作流程如下:

以下是一个表单和保存在cookie中的 token 的示例:

<form method="post">

<input type="text" name="text_field">

<input type="submit" name="submit">

</form>

在启用Double Submit Cookie Pattern时,Spring Security将自动验证cookie和请求中的表单中的token是否一致。

Custom CSRF Filter

Custom CSRF Filter允许我们自定义CSRF保护机制。该机制使用的是AOP(Aspect-Oriented Programming),通过处理前置和后置通知来控制CSRF攻击。我们可以编写一个自定义的过滤器,实现修改跨站脚本语言攻击的请求表单、验证CSRF token 或任何其他自定义逻辑。

@Bean

public CSRFFilter csrfFilter() {

CSRFFilter filter = new CSRFFilter();

return filter;

}

在此示例中,我们创建了一个名为csrffilter的bean,并通过它启用我们的自定义CSRF保护机制。

以上三种方式都可以保护Web应用程序免受CSRF攻击,我们可以根据具体的应用程序需求进行选择。

CSRF保护实现示例

在Spring Security中实现CSRF保护非常简单,我们只需要在配置文件中启用CSRF保护,并在表单中添加CSRF token。

1.启用Spring Security中的CSRF保护

要启用Spring Security中的CSRF保护,我们需要在 Spring Security 配置中设置csrf(),如下所示:

@Configuration

@EnableWebSecurity

public class WebSecurityConfig extends WebSecurityConfigurerAdapter {

@Override

protected void configure(HttpSecurity http) throws Exception {

http.csrf();

}

}

在这个示例中,我们启用了Spring Security中的CSRF保护并将其应用到http配置中。

2.在表单中添加CSRF token

在表单中添加CSRF token非常简单,可以使用Spring Security中的CSRF标签,如下所示:

<form action="/submit" method="post">

<!--A CSRF token to prevent CSRF attacks-->

<input type="hidden" name="${_csrf.parameterName}" value="${_csrf.token}" />

<input type="text" name="text_field" />

<input type="submit" name="submit" value="Submit" />

</form>

在此示例中,我们使用 Spring Security中的csrf参数名称和csrf的token值来添加CSRF token。当表单提交时,Spring Security会自动检查该token以确保表单的请求是有效且没有被篡改。

结论

本文介绍了CSRF攻击的原理、对Web应用程序的威胁和使用Spring Security中的CSRF保护机制来保护Web应用程序的方法。我们了解了 Spring Security 中三种不同的CSRF保护机制,即同步器令牌模式、双重提交Cookie模式和自定义CSRF过滤器。对于安全性高的Web应用程序,这些机制是必不可少的,并应该恰当地应用于程序的实现中。

分享内容